ArcGIS 10.1 for Server 安全机制(4)访问内容限制

分享

1 限制访问内容

为了进一步保护GIS资源,需要对访问内容进行限制:

1) 用户只需要知道自己要访问的服务地址,而不应该知道GIS服务器到底有哪些GIS服务;

2) 严格保护GIS服务器账户信息和配置信息,警惕非法用户破坏系统;

3) 保护服务缓存切片,防止用户偷偷下载;

4) 对外隐藏真实的服务URL,防止恶意攻击;

通过这样的限制,能够使得用户只能访问到自己关注的内容,而无法知道的太多,从而形成对GIS服务器和GIS资源的保护。

在ArcGIS 10.1 for Server中,提供了如下解决方案来实现对访问内容的限制:

1) 禁用服务目录:防止用户打探服务信息;

2) 账户和目录保护:防止用户篡改GIS服务器配置;

3) 禁用缓存虚拟目录:防止用户偷偷下载缓存图片;

4) 反向代理:对外隐藏真实的服务地址。

2 禁用服务目录

ArcGIS Server 服务目录是用于查看GIS服务信息的快捷方式,通过浏览器输入http://myserver:6080/arcgis/rest/services即可查看。如下图:

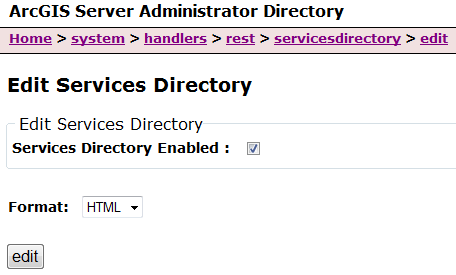

但是为了保护服务信息,不应该让更多用户知道GIS服务器上有什么服务,因此需要禁用该服务目录。 禁用服务目录需要通过ArcGIS Server Administrator Directory设置,路径为:system—handlers—rest—servicesdirectory—edit,取消Services Directory Enabled选项,如下图:

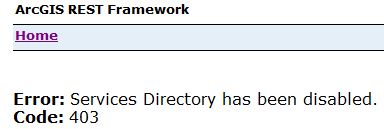

禁用之后再访问,服务目录就不能访问了。

这样用户就不能通过浏览器来访问服务目录,因此就无法轻易获取到服务资源列表。

3 账户和目录保护

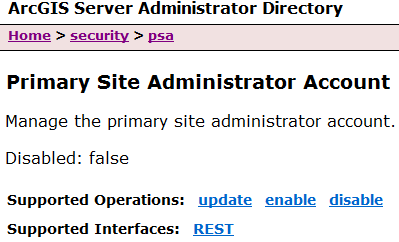

账户保护主要是严格防止Administrator、Publisher账户泄露,以免非法用户登录ArcGIS Server Manager和ArcGIS Server Administrator Directory。 此外为了更好地保护系统安全,推荐禁用主站点管理,以确保用户只能通过User角色访问服务资源,避免毁灭性的误操作。如下图:

目录保护主要是指对ArcGIS Server安装目录(如:C:\ArcGIS\Server)、配置存储目录(如:C:\arcgisserver\config-store)和服务器目录(如:C:\arcgisserver\directories)。对于这些目录,需要赋予ArcGIS Server账户足够的访问权限,但对于其他操作系统账户,则应该严格限制,以免其他用户误删或修改了配置文件。

4 禁用缓存虚拟目录

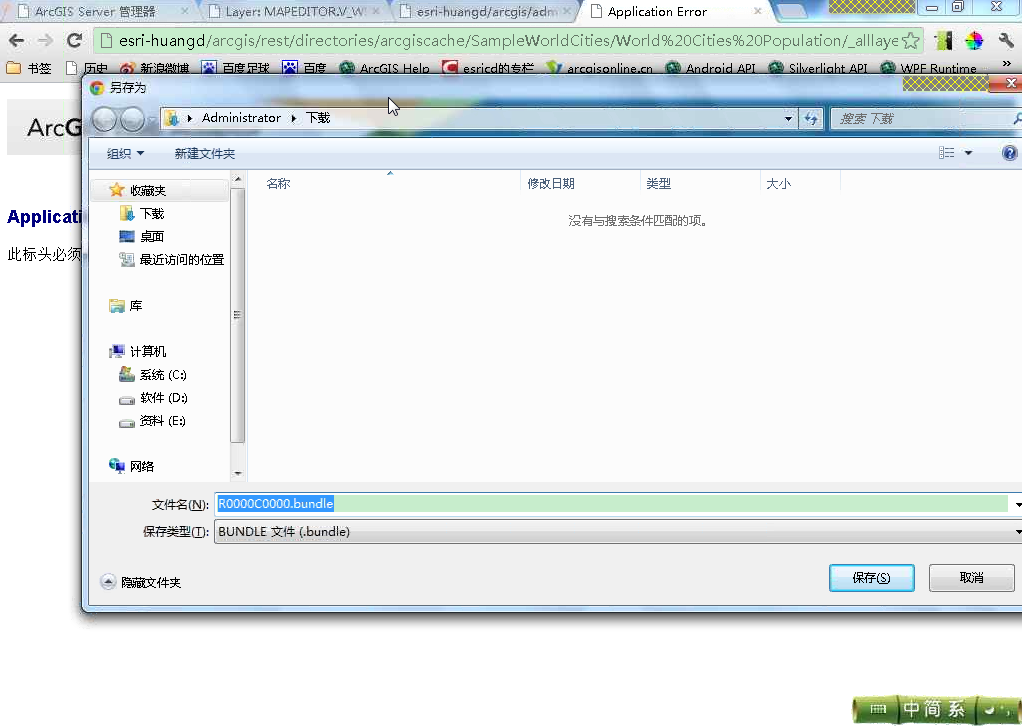

ArcGIS 10.1 for Server内置Web服务器,在创建站点的过程中,将为缓存目录等Server目录自动启用虚拟目录。因此可能导致其他用户通过URL,直接下载缓存文件,为了保护缓存文件不被偷偷下载,需要使用本地缓存目录来替代。 在未使用本地缓存目录时,可以通过URL直接访问缓存文件并下载:

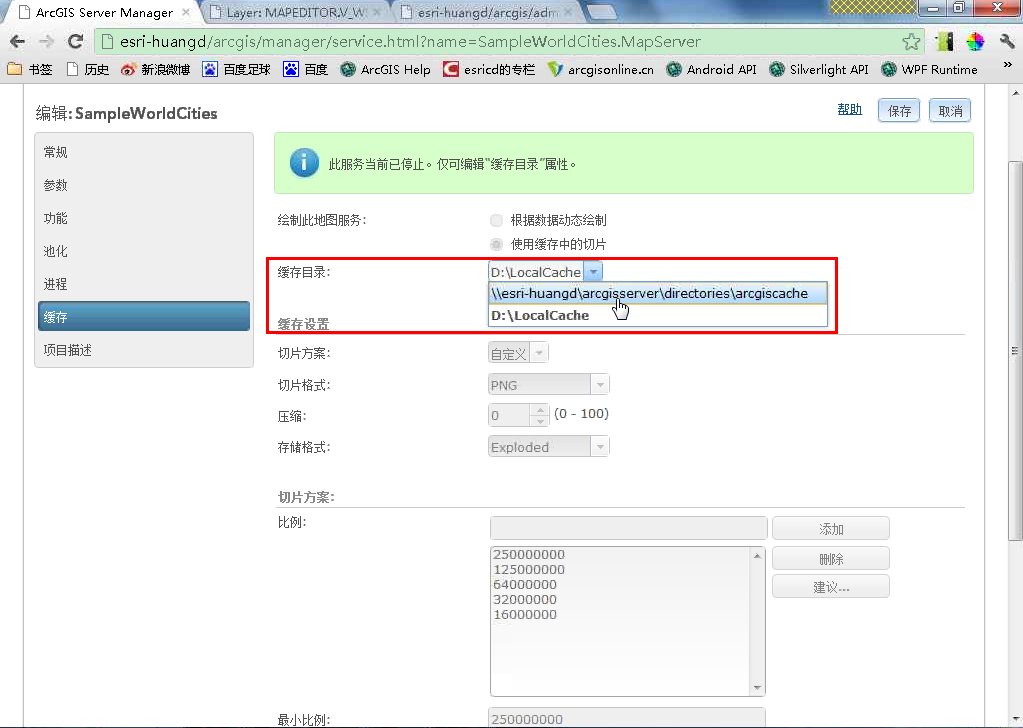

地址栏中输入的URL为(其中红色部分就是缓存虚拟目录关键):http://esri-huangd/arcgis/rest ... undle 为了防止这样的直接访问,需要添加本地缓存目录(如:D:\LocalCache):

然后停止服务,编辑服务缓存属性,启用本地缓存目录:

修改完成后,可以重新创建缓存,也可以将之前目录中的缓存迁移到本地缓存目录中(原缓存目录中的缓存,最好清空)。然后再通过刚才的URL访问,就会得到找不到资源之类的提示。

5 反向代理

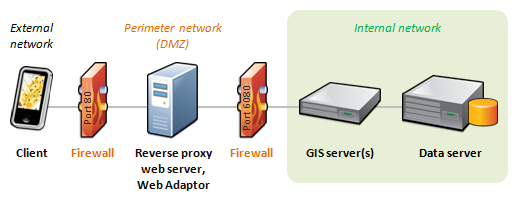

通过反向代理可以隐藏服务的真实URL,从而防止恶意攻击。在ArcGIS 10.1 for Server中,推荐如下的结构:

通过反向代理主机,形成安全区域(DMZ),在安全区域和内网、外网之间,分布搭建防火墙,从而对内网形成多层保护。

而对于内网的机器之间,例如GIS服务器和数据服务器之间,GIS服务器之间,都建议不要使用防火墙。

反向代理搭建方法就不在这里赘述了,感兴趣的朋友可以自行搜索。 综上各种方法,可以保护ArcGIS Server相关目录安全,防止非法用户破坏系统安全,也可以防止用户了解过多的服务信息,并且能够隐藏真实的服务地址。从而使被访问的内容最小化,隐蔽化,达到保护资源的目的。

文章来源:http://blog.csdn.net/esrichinacd/article/details/7974475

为了进一步保护GIS资源,需要对访问内容进行限制:

1) 用户只需要知道自己要访问的服务地址,而不应该知道GIS服务器到底有哪些GIS服务;

2) 严格保护GIS服务器账户信息和配置信息,警惕非法用户破坏系统;

3) 保护服务缓存切片,防止用户偷偷下载;

4) 对外隐藏真实的服务URL,防止恶意攻击;

通过这样的限制,能够使得用户只能访问到自己关注的内容,而无法知道的太多,从而形成对GIS服务器和GIS资源的保护。

在ArcGIS 10.1 for Server中,提供了如下解决方案来实现对访问内容的限制:

1) 禁用服务目录:防止用户打探服务信息;

2) 账户和目录保护:防止用户篡改GIS服务器配置;

3) 禁用缓存虚拟目录:防止用户偷偷下载缓存图片;

4) 反向代理:对外隐藏真实的服务地址。

2 禁用服务目录

ArcGIS Server 服务目录是用于查看GIS服务信息的快捷方式,通过浏览器输入http://myserver:6080/arcgis/rest/services即可查看。如下图:

但是为了保护服务信息,不应该让更多用户知道GIS服务器上有什么服务,因此需要禁用该服务目录。 禁用服务目录需要通过ArcGIS Server Administrator Directory设置,路径为:system—handlers—rest—servicesdirectory—edit,取消Services Directory Enabled选项,如下图:

禁用之后再访问,服务目录就不能访问了。

这样用户就不能通过浏览器来访问服务目录,因此就无法轻易获取到服务资源列表。

3 账户和目录保护

账户保护主要是严格防止Administrator、Publisher账户泄露,以免非法用户登录ArcGIS Server Manager和ArcGIS Server Administrator Directory。 此外为了更好地保护系统安全,推荐禁用主站点管理,以确保用户只能通过User角色访问服务资源,避免毁灭性的误操作。如下图:

目录保护主要是指对ArcGIS Server安装目录(如:C:\ArcGIS\Server)、配置存储目录(如:C:\arcgisserver\config-store)和服务器目录(如:C:\arcgisserver\directories)。对于这些目录,需要赋予ArcGIS Server账户足够的访问权限,但对于其他操作系统账户,则应该严格限制,以免其他用户误删或修改了配置文件。

4 禁用缓存虚拟目录

ArcGIS 10.1 for Server内置Web服务器,在创建站点的过程中,将为缓存目录等Server目录自动启用虚拟目录。因此可能导致其他用户通过URL,直接下载缓存文件,为了保护缓存文件不被偷偷下载,需要使用本地缓存目录来替代。 在未使用本地缓存目录时,可以通过URL直接访问缓存文件并下载:

地址栏中输入的URL为(其中红色部分就是缓存虚拟目录关键):http://esri-huangd/arcgis/rest ... undle 为了防止这样的直接访问,需要添加本地缓存目录(如:D:\LocalCache):

然后停止服务,编辑服务缓存属性,启用本地缓存目录:

修改完成后,可以重新创建缓存,也可以将之前目录中的缓存迁移到本地缓存目录中(原缓存目录中的缓存,最好清空)。然后再通过刚才的URL访问,就会得到找不到资源之类的提示。

5 反向代理

通过反向代理可以隐藏服务的真实URL,从而防止恶意攻击。在ArcGIS 10.1 for Server中,推荐如下的结构:

通过反向代理主机,形成安全区域(DMZ),在安全区域和内网、外网之间,分布搭建防火墙,从而对内网形成多层保护。

而对于内网的机器之间,例如GIS服务器和数据服务器之间,GIS服务器之间,都建议不要使用防火墙。

反向代理搭建方法就不在这里赘述了,感兴趣的朋友可以自行搜索。 综上各种方法,可以保护ArcGIS Server相关目录安全,防止非法用户破坏系统安全,也可以防止用户了解过多的服务信息,并且能够隐藏真实的服务地址。从而使被访问的内容最小化,隐蔽化,达到保护资源的目的。

文章来源:http://blog.csdn.net/esrichinacd/article/details/7974475

0 个评论

推荐内容

- ArcGIS Pro 2.4向独立server发布服务步骤

- Linux上安装ArcGIS Enterprise超详细教程——以Redhat7.2上安装ArcGIS Enterprise 10.5为例

- ArcGIS for Server 10.x 许可授权手册

- Portal for ArcGIS 10.X许可授权手册 (Windows版)

- arcgis server 无法手动删除切片

- ArcGIS for Server内置JS Viewer的离线部署和配置

- Linux上安装ArcGIS for Server超详细教程——以Redhat6.5上安装ArcGIS for Server 10.3.1为例

- 如何创建Geometry Service?

- 地图服务优化策略

相关问题

- 如何优雅的使用ArcGIS知乎?

- 建设ArcGIS知乎平台的目和意义?

- ArcGIS知乎社区改进意见征集

- 【抽奖结果已出】ArcGIS知乎社区活动 之 你不知道的地理空间革命【转发分享有奖】【附奖品寄送照片】

- 苹果系统下可以使用arcgis 吗?

- 请问ArcGIS适合在局域网内用javaweb做二次开发吗?

- arcgis版本兼容性

- 请问大神们,怎么用ArcGIS做城镇间经济联系强度的图?

- 在Visual studio 2015 中使用 Arcgis API for JavaScript v3.16 如何实现代码智能提示?

- ArcGIS如何求栅格图像的“质心”

- 安装arcgis server 需要不需要安装网络服务器(如IIS和Apache)和.Net Frameworkma?